【 TiDB 使用环境】生产环境 /测试/ Poc

【 TiDB 版本】5.7.25-TiDB-v5.2.1

【复现路径】做过哪些操作出现的问题

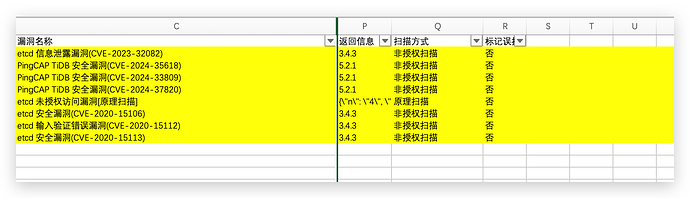

【遇到的问题:问题现象及影响】

etcd官方修复建议

目前厂商已发布升级补丁以修复漏洞,补丁获取链接: Directories created via os.MkdirAll are not checked for permissions · Advisory · etcd-io/etcd · GitHub

【期望】:想要得要tidb的修复方案@官方帮忙看下了

数据库开启防火墙 不对外暴漏2379端口 可以规避漏洞

也就是说光是tidb集群这些服务器之间开放2379端口吗

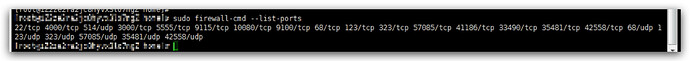

但是之前修复其他漏洞已经开启了防火墙2379已经限制,还是扫描到了

这个是之前漏洞的修复文档 专栏 - Etcd API 未授权访问漏洞修复 | TiDB 社区

我们多了一个服务器访问2379端口为了看这个

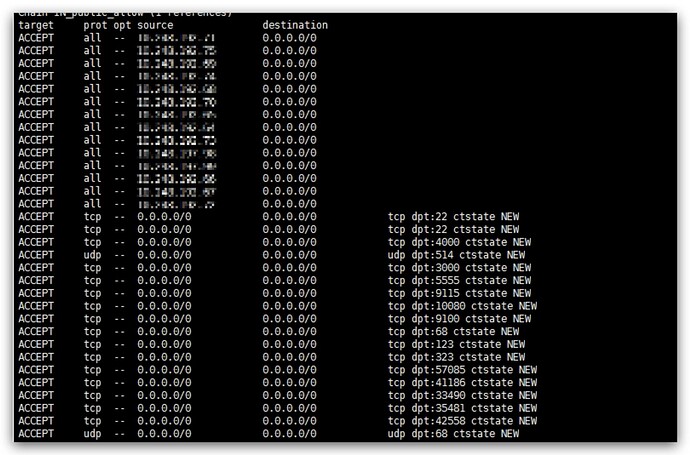

安全设备探测的是暴漏的端口,你端口没对安全设备放开是扫描不到的,建议排查一下防火墙配置。

要是 安全agent在服务器上本机 扫描的那是可以扫到的,但因为你防火墙开了,端口没有对外暴漏,是无风险的。

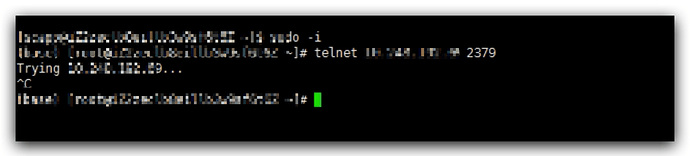

随便找台机器 telnet一下2379端口是否通,验证一下防火墙配置是否有效

另外要是CentOS7的话,使用 firewall-cmd 管理防火墙

1 个赞

收到 ![]() ,我们先排查一下

,我们先排查一下

防火墙白名单,我们一般这么弄 ![]()