【 TiDB 使用环境】测试

【 TiDB 版本】7.5.0

【复现路径】 为 TiDB 组件间通信开启加密传输后

【遇到的问题:问题现象及影响】

漏洞名称:SSL/TLS:报告易受攻击的密码套件(CVE-2016-2183)(原理扫描)

修复建议:避免使用IDEA、DES和3DES算法

【资源配置】进入到 TiDB Dashboard -集群信息 (Cluster Info) -主机(Hosts) 截图此页面

【附件:截图/日志/监控】

现在的解决办法是修改tls加密方式,去除IDEA、DES和3DES算法,但是未在社区及官网文档中找到修改加密算法的配置。

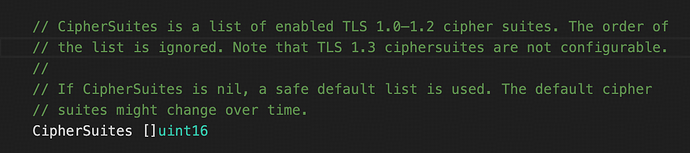

组件之间的传输加密目前采用的是默认加密算法套件,不支持手动配置加密算法套件。目前在哪里查看到使用了非安全的加密算法套件,可否提供以下截图。

以下为TiDB的依赖go的crypto库,默认情况下加密算法套件是go判定安全的加密算法套件。

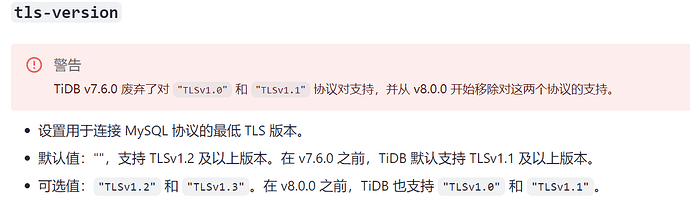

https://docs.pingcap.com/zh/tidb/stable/tidb-configuration-file#tls-version

windows下的这个漏洞的解决办法就是禁用TLS1.0和TLS1.1.

我觉的按着这个思路,tls-version在1.2以上就应该可以避免这个漏洞。

无法提供截图,这是企业安全工具扫描出来的结果,具体情况您可以参考这篇文章: 修复 K8s SSL/TLS 漏洞(CVE-2016-2183)指南-CSDN博客

这个想法我也有过,问题是在文档中也未找到如何修改tls版本的相关内容

好的 谢谢 我试一下

需要明确一下是组件之间的TLS,还是客户端到服务端之间的TLS。

- 如果是客户端到服务端之间的TLS,可以设置最小TLS协议版本控制(https://docs.pingcap.com/zh/tidb/stable/tidb-configuration-file#tls-version)

- 如果是组件之间的TLS,不支持设置设置最小TLS协议版本。此时请反馈一下是在哪个组件反馈了此漏洞。

1 个赞

组件之间

10080端口的prometheus,2379的pd,还有8300的cdc

mark,持续追踪

目前组件之间的TLS,协议版本和加密算法套都是采用的依赖加密算法库(例如Go的crypto库)的默认安全加密算法套。暂时不支持人为干预设置。我们可以记录下这个点,在功能完善时处理此问题。

此话题已在最后回复的 7 天后被自动关闭。不再允许新回复。