【 TiDB 使用环境】生产环境

【 TiDB 版本】v6.5.10

【遇到的问题:问题现象及影响】

公司的安全漏洞扫描发现一些如下依赖存在安全风险需要修复

CVE number (if any):

Component Version Vulnerability Id Cves Package Fix Available

tidb-operator v1.4.7 GHSA-hqxw-f8mx-cpmw CVE-2023-2253 github.com/docker/distribution-v2.7.1+incompatible 2.8.2-beta.1

tidb-operator v1.4.7 GHSA-cg3q-j54f-5p7p CVE-2022-21698 github.com/prometheus/client_golang-v1.11.0 1.11.1

tidb-operator v1.4.7 GHSA-2xhq-gv6c-p224 CVE-2020-15114 go.etcd.io/etcd-v0.5.0-alpha.5.0.20200819165624-17cef6e3e9d5 3.3.23

tidb-operator v1.4.7 GHSA-8c26-wmh5-6g9v CVE-2022-27191 golang.org/x/crypto-v0.0.0-20201216223049-8b5274cf687f 0.0.0-20220314234659-1baeb1ce4c0b

tidb-operator v1.4.7 GHSA-4374-p667-p6c8 CVE-2023-39325 golang.org/x/net-v0.0.0-20220127200216-cd36cc0744dd 0.17.0

tidb-operator v1.4.7 GHSA-69ch-w2m2-3vjp CVE-2022-32149 golang.org/x/text-v0.3.7 0.3.8

tidb-operator v1.4.7 GHSA-m425-mq94-257g google.golang.org/grpc-v1.27.0 1.56.3

tidb-operator v1.4.7 GHSA-hq6q-c2x6-hmch CVE-2023-5528 k8s.io/kubernetes-v1.19.16 1.25.16

tidb v6.5.10 GHSA-m425-mq94-257g google.golang.org/grpc-v1.51.0 1.56.3

pd v6.5.10 GHSA-2xhq-gv6c-p224 CVE-2020-15114 go.etcd.io/etcd-v0.5.0-alpha.5.0.20240131130919-ff2304879e1b 3.3.23

但因为这些依赖涉及组件较多且有不少是跨多个大版本升级,因此我们担心升级依赖会造成问题

目前我们想到的几个方法是:

- 是否存在相关自动化测试工具,能较为全面的测试相关功能

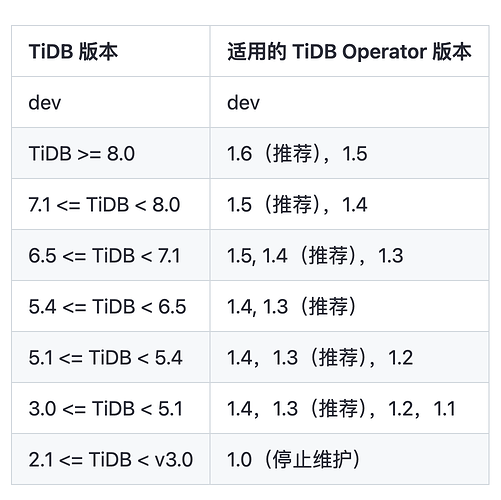

- 进行TiDB的大版本升级,但不可避免的是后续还是会陆续出现类似问题,到时候还是会回到自己升级依赖的方案上

- 提交issue,等待新的小版本修复这些问题,但是上述依赖此前就已经存在,在发布中并未修复

想了解一下是否存在自动化测试工具,或者是否还有其他更好的方案?